20.11.2025

Das NIS2UmsuCG kommt – und nun?

NIS2UmsuCG – effektive Umsetzung von NIS-2 mit TA

Was mit der Umsetzung der „(EU) 2055/2555 Network and Information Systems Directive 2“, kurz: NIS-2, derzeit auf Unternehmen und Organisationen an Mehraufwand zukommt, sorgt bei manchen für Augenrollen. Doch die neue Härte in puncto IT-Sicherheit ist ein dringendes Gebot der Stunde – und sollte von allen Beteiligten sehr ernst genommen werden.

Inhaltsverzeichnis

- NIS2UmsuCG – effektive Umsetzung von NIS-2 mit TA

- NIS-2-Richtlinie: Das Gesetz kommt – und ist wichtiger denn je

- Von der NIS-2 zum NIS2UmsuCG – mehr IT-Sicherheit wagen!

- NIS2UmsuCG – gewusst wann: Aktueller Stand des Gesetzgebungsverfahrens

- NIS2UmsuCG – gewusst wer: Betroffene Unternehmen und Branchen

- NIS2UmsuCG – gewusst was: Zentrale Pflichten und Anforderungen

- NIS2UmsuCG – gewusst wie: Erste Schritte für Unternehmen

NIS-2-Richtlinie: Das Gesetz kommt – und ist wichtiger denn je

Manchmal sind IT-Sicherheitsvorfälle spektakulär: Drohnensichtungen über Flughäfen, ein Krankenhaus, das nach einem Hacking-Angriff seine Notfallversorgung nicht mehr aufrechterhalten kann oder eine Update-Panne, die tagelang einen ganzen Flughafen lahmlegt. Was für mediale Aufmerksamkeit und öffentliche Diskussionen sorgt, führt jedoch in der Praxis noch lange nicht zu echtem Handeln.

Dabei sind sich Branchenfachleute weltweit einig: Der Frage nach der Sicherheit von Informationssystemen kommt in einer global vernetzten – und eben dadurch auch vulnerablen – Wirtschaft entscheidende Bedeutung zu. Auch deutsche Unternehmen werden verstärkt zur Zielscheibe cyberkrimineller Aktivitäten.

Der Branchenverband Bitkom nennt in einer Studie von 2024 alarmierend hohe Zahlen: 81 Prozent der über 1.000 teilnehmenden Unternehmen gaben an, innerhalb der letzten zwölf Monate vor der Erhebung von (überwiegend digitalem) Diebstahl, Industriespionage oder Sabotage betroffen gewesen zu sein – mit Gesamtschäden von über 266 Milliarden Euro (Quelle: Bitkom „Wirtschaftsschutz 2024“; S. 3 ff.). Am häufigsten wurden Angriffe durch Ransomware und Phishing-Attacken genannt.

Derartige Vorfälle sind schnell passiert: Es kann ausreichen, den Mailanhang einer vermeintlichen „Bewerbung“ zu öffnen, und schon installiert sich die Schadsoftware der Hacker selbsttätig im Firmennetzwerk. Wirksame Schutzmaßnahmen? Gibt es theoretisch längst – angefangen bei der Sensibilisierung der Mitarbeiterinnen und Mitarbeiter für das Thema IT-Sicherheit.

Denn diese wird im Arbeitsalltag vieler – gerade kleinerer – Unternehmen immer noch viel zu oft als „lästiges Übel“ wahrgenommen. Mehr-Faktor-Authentifizierung? Hält unnötig den Betrieb auf! Schon wieder das Passwort ändern? Lästig! Betriebssysteme updaten? Machen wir demnächst!

Dem gegenüber steht ein wachsendes Bewusstsein der Unternehmen für die Realität der Bedrohungen. In der oben genannten Bitkom-Studie gaben 69 Prozent der Unternehmen an, eine Verschärfung der Cyber-Gefahrenlage wahrzunehmen, auch durch geopolitische Konflikte und von Staaten gelenkte Industriespionage (Bitkom 2024; S. 18). Gleichzeitig bemängelten 75 Prozent fehlende Befugnisse der Sicherheitsbehörden in Bezug auf internationale Cyberkriminalität und 54 Prozent wünschten sich mehr Engagement aus der deutschen Politik (Bitkom 2024; S.18 ff.).

Mit dem anstehenden deutschen Umsetzungsgesetz zur NIS-2, dem NIS2UmsuCG, soll sich genau das nun nachhaltig ändern.

Wie soll das aussehen,

wer muss sich angesprochen fühlen und

was heißt das für die betroffenen Unternehmen?

Diesen Fragen gehen wir im nachfolgenden Beitrag für Sie auf den Grund.

Dabei sind sich Branchenfachleute weltweit einig: Der Frage nach der Sicherheit von Informationssystemen kommt in einer global vernetzten – und eben dadurch auch vulnerablen – Wirtschaft entscheidende Bedeutung zu. Auch deutsche Unternehmen werden verstärkt zur Zielscheibe cyberkrimineller Aktivitäten.

Der Branchenverband Bitkom nennt in einer Studie von 2024 alarmierend hohe Zahlen: 81 Prozent der über 1.000 teilnehmenden Unternehmen gaben an, innerhalb der letzten zwölf Monate vor der Erhebung von (überwiegend digitalem) Diebstahl, Industriespionage oder Sabotage betroffen gewesen zu sein – mit Gesamtschäden von über 266 Milliarden Euro (Quelle: Bitkom „Wirtschaftsschutz 2024“; S. 3 ff.). Am häufigsten wurden Angriffe durch Ransomware und Phishing-Attacken genannt.

Derartige Vorfälle sind schnell passiert: Es kann ausreichen, den Mailanhang einer vermeintlichen „Bewerbung“ zu öffnen, und schon installiert sich die Schadsoftware der Hacker selbsttätig im Firmennetzwerk. Wirksame Schutzmaßnahmen? Gibt es theoretisch längst – angefangen bei der Sensibilisierung der Mitarbeiterinnen und Mitarbeiter für das Thema IT-Sicherheit.

Denn diese wird im Arbeitsalltag vieler – gerade kleinerer – Unternehmen immer noch viel zu oft als „lästiges Übel“ wahrgenommen. Mehr-Faktor-Authentifizierung? Hält unnötig den Betrieb auf! Schon wieder das Passwort ändern? Lästig! Betriebssysteme updaten? Machen wir demnächst!

Dem gegenüber steht ein wachsendes Bewusstsein der Unternehmen für die Realität der Bedrohungen. In der oben genannten Bitkom-Studie gaben 69 Prozent der Unternehmen an, eine Verschärfung der Cyber-Gefahrenlage wahrzunehmen, auch durch geopolitische Konflikte und von Staaten gelenkte Industriespionage (Bitkom 2024; S. 18). Gleichzeitig bemängelten 75 Prozent fehlende Befugnisse der Sicherheitsbehörden in Bezug auf internationale Cyberkriminalität und 54 Prozent wünschten sich mehr Engagement aus der deutschen Politik (Bitkom 2024; S.18 ff.).

Mit dem anstehenden deutschen Umsetzungsgesetz zur NIS-2, dem NIS2UmsuCG, soll sich genau das nun nachhaltig ändern.

Wie soll das aussehen,

wer muss sich angesprochen fühlen und

was heißt das für die betroffenen Unternehmen?

Diesen Fragen gehen wir im nachfolgenden Beitrag für Sie auf den Grund.

Von der NIS-2 zum NIS2UmsuCG – mehr IT-Sicherheit wagen!

Angesichts der Relevanz des Themas mag es verwunderlich erscheinen, dass eine weitreichende Verpflichtung der Wirtschaft zu mehr IT-Sicherheiterst erst jetzt vom Gesetzgeber forciert wird. Tatsächlich aber wurde die dem neuen Gesetz zugrunde liegende NIS-2-Richtlinie bereits vor fast drei Jahren in der EU verabschiedet.

NIS-2 in Kürze: Was will die neue Richtlinie?

Die NIS-2-Richtlinie soll die ältere NIS-Richtlinie von 2016 ablösen und mit umfassenden Neuerungen dem Stand der Informationstechnik und der veränderten (Cyber-)Sicherheitslage in Europa begegnen. So wird der Geltungsbereich der gesetzlichen Regulierung stark erweitert: Statt wie bisher nur einen eng gefassten Zirkel, die „Betreiber Kritischer Infrastruktur“ (KRITIS), einzuschließen, werden nun zahlreiche Branchen in die Pflicht genommen. Meldevorschriften bei IT-Sicherheitsvorfällen sollen verschärft und – ein bislang vernachlässigter Aspekt – EU-weit vereinheitlicht werden. Insgesamt sollen Anforderungen an die IT-Sicherheit für Unternehmen und Institutionen strenger, aber eben auch stringenter werden. Auch drohen deutlich stärkere Sanktionen bei Nichteinhaltung der neuen Regeln. Das Ziel: Mehr Cyberresilienz für die Wirtschaft im Allgemeinen und für die Kritische Infrastruktur im Besonderen – und zwar überall in der EU gleichermaßen.

NIS-2 für Deutschland: das NIS2UmsuCG

Die deutsche Antwort auf die Anforderungen der NIS-2 befindet sich seit über zwei Jahren im Gesetzgebungsverfahren, hat diverse Entwürfe und einen Regierungswechsel hinter sich und hat zwischenzeitlich sogar den Namen gewechselt: Aus dem – noch von der Ampelkoalition auf den Weg gebrachten – „NIS2-Umsetzungs- und Cybersicherheitsstärkungsgesetz“, abgekürzt NIS2UmsuCG, ist mittlerweile das „Gesetz zur Umsetzung der NIS-2-Richtlinie und zur Regelung wesentlicher Grundzüge des Informationssicherheitsmanagements in der Bundesverwaltung“ geworden. Inhaltlich hat sich bei der jüngst im Bundestag eingebrachten Version aber nur wenig geändert.

Das NIS-2-Umsetzungsgesetz soll das bestehende BSI-Gesetz ersetzen und folgt dabei weitestgehend der EU-Richtlinie:

Das NIS-2-Umsetzungsgesetz soll das bestehende BSI-Gesetz ersetzen und folgt dabei weitestgehend der EU-Richtlinie:

- Die bisherigen „Betreiber Kritischer Infrastrukturen“ (KRITIS) heißen künftig „Betreiber kritischer Anlagen“. Die aus dem aktuellen BSI-Gesetz bekannten Kriterien für ihre Einstufung bleiben bestehen (Artikel 1 §§ 2.22, 56.4).

- Darüber hinaus werden zahlreiche weitere Unternehmen und Einrichtungen aus 18 verschiedenen Wirtschaftssektoren erfasst, unter anderem Energie, Transport, Gesundheitswesen, digitale Dienste, Telekommunikation, öffentliche Verwaltung, Bankwesen und Abfallwirtschaft (Artikel 1 Anlage 1 & 2).

- Sie werden (analog zur Unterscheidung als „wichtig“ oder „wesentlich“ in der NIS-2-Richtlinie) unterteilt in „wichtige“ und „besonders wichtige“ Einrichtungen. KRITIS-Betreiber gelten dabei automatisch als „besonders wichtig“ (Artikel 1 § 28).

- Weitere Abstufungen ergeben sich aus der Unternehmensgröße und den Umsatzzahlen (mehr dazu weiter unten).

- Nach Expertenschätzungen könnten durch die Neuregelungen bis zu 30.000 Organisationen in Deutschland betroffen sein – statt wie bislang etwas über 800.

- Alle durch das NIS-2-Umsetzungsgesetz erfassten Einrichtungen müssen sich beim Bundesamt für Sicherheit in der Informationstechnik (BSI) registrieren lassen und diesem auf Anforderung nachweisen können, dass sie die gesetzlichen Vorgaben erfüllen.

- Das BSI erhält als zentrale Aufsichtsbehörde in diesem Kontext weitreichende Befugnisse, um die Kontrolle der Erfüllung der neuen Anforderungen zu gewährleisten sowie im Falle von sicherheitsrelevanten Vorfällen auch selbst Schutzmaßnahmen einleiten und vorgesehene Sanktionen verhängen zu können.

Die NIS-2-Richtlinie: gültig für alle – aber (noch) kein Gesetz

Um den teils zähen Prozess der Gesetzgebung rund um die NIS-2 zu verstehen, hilft ein Blick auf die Feinheiten des EU-Rechts: Mit dem Tag ihrer Verabschiedung durch das EU-Parlament und den Europäischen Rat am 14. Dezember 2022 ist die NIS-2 zwar in Kraft, kann aber noch keine Wirkung entfalten. Denn es handelt sich eben „nur“ um eine Richtlinie und nicht um eine EU-Verordnung, die ab einem Stichtag für alle EU-Mitglieder verbindlich würde. Im Sprachgebrauch der Europäischen Union ist die Richtlinie „ein Rechtsakt, in dem ein von den EU-Ländern zu erreichendes Ziel festgelegt wird“. Wie dieses Ziel erreicht wird und welche gesetzlichen Vorgaben dazu erlassen werden sollen, müssen die Mitgliedstaaten jeweils selbst bestimmen. In der Regel gelten Fristen von ein bis mehreren Jahren, um neue EU-Richtlinien in nationales Recht zu überführen.

Die „Deadline“, um ein Gesetz für die Umsetzung der NIS-2-Richtlinie auf den Weg zu bringen, war der 17. Oktober 2024. Außer von Belgien, Italien, Kroatien und Litauen wurde dieser Zeitplan jedoch von keinem der 27 EU-Länder eingehalten. Ein Jahr nach Ablauf der Frist konnten erst zehn Mitglieder der Europäischen Union eigene Gesetze zur NIS-2 verabschieden. Auch Deutschland hat den Stichtag verpasst und hinkt im Gesetzgebungsverfahren noch immer hinterher.

Mittlerweile hat die Europäische Kommission sogar ein Vertragsverletzungsverfahren gegen die Bundesrepublik und weitere säumige Mitgliedstaaten eingeleitet. Der politische Druck, das NIS-2-Umsetzungsgesetz endlich zu verabschieden, ist dementsprechend hoch.

Die „Deadline“, um ein Gesetz für die Umsetzung der NIS-2-Richtlinie auf den Weg zu bringen, war der 17. Oktober 2024. Außer von Belgien, Italien, Kroatien und Litauen wurde dieser Zeitplan jedoch von keinem der 27 EU-Länder eingehalten. Ein Jahr nach Ablauf der Frist konnten erst zehn Mitglieder der Europäischen Union eigene Gesetze zur NIS-2 verabschieden. Auch Deutschland hat den Stichtag verpasst und hinkt im Gesetzgebungsverfahren noch immer hinterher.

Mittlerweile hat die Europäische Kommission sogar ein Vertragsverletzungsverfahren gegen die Bundesrepublik und weitere säumige Mitgliedstaaten eingeleitet. Der politische Druck, das NIS-2-Umsetzungsgesetz endlich zu verabschieden, ist dementsprechend hoch.

NIS2UmsuCG – gewusst wann: Aktueller Stand des Gesetzgebungsverfahrens

- Die ursprüngliche Version des NIS2UmsuCG wurde Ende Juli 2024 vom damaligen deutschen Kabinett beschlossen.

- Der Koalitionsbruch im Herbst 2024 und die daraufhin erforderlichen Neuwahlen brachten das laufende Gesetzgebungsverfahren vorübergehend zum Erliegen. In der Folge konnte auch der EU-Zeitplan für die Umsetzung der NIS-2-Richtlinie mit Stichtag im Oktober 2024 nicht eingehalten werden.

- Am 25. Juli 2025 wurde unter der neuen Bundesregierung, nach mehreren Referentenentwürfen und Diskussionen, eine überarbeitete Gesetzesversion eingebracht. Das neue NIS2UmsuCG umfasst 213 Seiten und heißt nun offiziell „Gesetz zur Umsetzung der NIS-2-Richtlinie und zur Regelung wesentlicher Grundzüge des Informationssicherheitsmanagements in der Bundesverwaltung“.*

- Im nächsten Schritt muss der Gesetzesentwurf dem Bundesrat zur Stellungnahme vorgelegt werden, um anschließend im Bundestag und in den zuständigen Ausschüssen weiter diskutiert und gegebenenfalls nochmals mit Änderungen versehen zu werden, bevor das Gesetz endgültig im Bundestag verabschiedet werden kann. Dieser normale parlamentarische Prozess dauert erwartungsgemäß, auch bei vollständig reibungslosem Ablauf, mehrere Monate.

- Mit einem Inkrafttreten des neuen Gesetzes kann also frühestens Ende 2025, wahrscheinlicher im ersten oder spätestens Anfang des zweiten Quartals 2026 gerechnet werden.

*Anmerkung der Redaktion: Mit der Neubenennung ergibt die Abkürzung „NIS2UmsuCG“ eigentlich keinen Sinn mehr. In Fachmedien und in der breiteren Öffentlichkeit, so auch in diesem Beitrag, wird das ursprüngliche Kürzel aber weiterhin verwendet.

Was bedeutet der Zeitplan für Unternehmen?

Auch wenn es zunächst den Anschein haben mag, als ob sich der Prozess noch in die Länge zieht: Aufgeschoben ist nicht aufgehoben! Das NIS2UmsuCG wird am Tag nach seiner Verkündung in Kraft treten – wobei für die betroffenen Einrichtungen keine der sonst oft üblichen großzügigen Übergangsfristen vorgesehen sind.

Für Unternehmen aus dem bestehenden Kreis der KRITIS-Betreiber dürfte sich zunächst kaum etwas ändern. Wer aber durch die Gesetzesnovelle erstmalig erfasst wird, muss sich selbst als betroffen identifizieren und innerhalb von drei Monaten beim BSI registrieren lassen. Wer dann erst anfängt, ein Informations-Sicherheits-Management aufzubauen, ist definitiv zu spät dran, um erfolgreich Maßnahmen implementieren zu können. Unternehmen sind also gut beraten, sich rechtzeitig mit der Thematik auseinanderzusetzen, bevor das NIS2UmsuCG in Kraft tritt.

→ Unser Tipp: Das BSI bietet online eine NIS-2-Betroffenheitsprüfung an, die für eine erste Orientierung hilfreich sein kann.

Für Unternehmen aus dem bestehenden Kreis der KRITIS-Betreiber dürfte sich zunächst kaum etwas ändern. Wer aber durch die Gesetzesnovelle erstmalig erfasst wird, muss sich selbst als betroffen identifizieren und innerhalb von drei Monaten beim BSI registrieren lassen. Wer dann erst anfängt, ein Informations-Sicherheits-Management aufzubauen, ist definitiv zu spät dran, um erfolgreich Maßnahmen implementieren zu können. Unternehmen sind also gut beraten, sich rechtzeitig mit der Thematik auseinanderzusetzen, bevor das NIS2UmsuCG in Kraft tritt.

→ Unser Tipp: Das BSI bietet online eine NIS-2-Betroffenheitsprüfung an, die für eine erste Orientierung hilfreich sein kann.

Sie sind mit Ihrem Unternehmen von der Neuregelung betroffen oder vermuten dies? TA Triumph-Adler liefert weitere Informationen und bietet Unterstützung bei der Einordnung der Situation:

NIS2UmsuCG – gewusst wer: Betroffene Unternehmen und Branchen

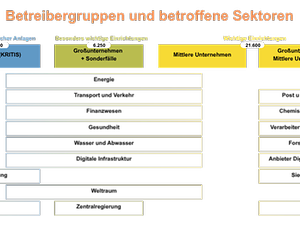

Die Aufteilung auf 18 Branchen bzw. „Sektoren“ wurde unmittelbar aus der NIS-2-Richtlinie übernommen. Folgende Branchen und Bereiche werden erfasst:

Quelle: heise.de

NIS-2-Umsetzung: „Size matters“ – mit Ausnahmen

Neben der Branchenzugehörigkeit spielen auch die Unternehmensgröße und die Bilanzstärke eine wesentliche Rolle bei der Feststellung, ob das eigene Unternehmen unter das NIS2UmsuCG fällt. Wer mehr als 250 Beschäftigte bzw. einen Jahresumsatz von über 50 Millionen Euro und/oder eine Bilanz von mindestens 43 Millionen Euro aufweisen kann, gilt nach § 28 (1) des NIS2UmsuCG als „besonders wichtige Einrichtung“. Für die Einstufung als „wichtige Einrichtung“ (§ 28 (2)) reichen bereits mehr als 50 Mitarbeiterinnen und Mitarbeiter bzw. 10 Millionen Euro Jahresumsatz/-bilanz als Schwellenwert. Übrigens: Ob Einrichtungen als „wichtig“ oder „besonders wichtig“ gelten, beeinflusst weniger Art und Umfang der geforderten Maßnahmen, sondern vor allem die mögliche Höhe von Bußgeldern bei Verstößen (Näheres dazu weiter unten).

- Großunternehmen, die in einem der aufgeführten Sektoren tätig sind, dürften also in jedem Fall von der Regulierung betroffen sein. Aber auch viele Mittelständler werden sich auf neue Verpflichtungen einstellen müssen.

- Wer als „Betreiber kritischer Anlagen“ (vormals KRITIS) gelistet ist, erfährt unabhängig von seiner wirtschaftlichen Größe eine Einstufung als „besonders wichtig“.

- Für bestimmte Unternehmen, insbesondere aus den Sektoren „Digitale Dienste“ und „Digitale Infrastruktur“, gelten ebenfalls Ausnahmen von den Schwellenwerten, falls ein Ausfall ihrer Dienste als systemkritisch eingestuft werden könnte. Dazu gehören unter anderem:

- Anbieter von Vertrauensdienstleistungen (VDA) wie zum Beispiel elektronischen Signaturen oder der Erstellung und Validierung von Zertifikaten zur Website-Authentifizierung

- DNS-Diensteanbieter

- Anbieter von Managed-Services-Dienstleistungen

- Zudem rückt das NIS2UmsuCG die Lieferkette stärker in den Blick: Unter Umständen können auch kleinere Zulieferer und Dienstleister in die Pflicht genommen werden, sofern sie Zugriff auf kritische Anlagen oder sensible Bereiche „wichtiger“ oder „besonders wichtiger“ Einrichtungen haben. So dürfte das neue Gesetz in vielen Fällen zum Beispiel externe Service-Provider im IT-Bereich treffen, selbst wenn es sich um Einzelunternehmen handelt. Ebenso könnten Wartungs- oder Wachdienste betroffen sein.

- Daneben gehören auch staatliche Einrichtungen und Behörden zum Kreis der NIS-2-Betroffenen. Sie werden separat reguliert (§ 29) und zumeist als „besonders wichtig“ eingestuft.

- Die bisherige Kategorie „Unternehmen im besonderen öffentlichen Interesse (UBI)“ aus dem alten BSI-Gesetz entfällt. Die entsprechenden Unternehmen werden auf die jeweils passenden 18 Wirtschaftssektoren im NIS2UmsuCG verteilt.

Hier noch einmal eine Übersicht über die geplante Einteilung nach Sektoren und Schwellenwerten:

Quelle: PDF "Open KRITIS: NIS2 und KRITIS-Dachgesetz - Was kommt auf Unternehmen zu?", S. 16f.

Quelle: Open KRITIS

Einrichtung | Größe | Sektoren |

Besonders wichtig § 28 (1) | Großunternehmen aus Anlage 1 | Energie, Transport/Verkehr, Finanzwesen, Gesundheit, Wasser, Digitale Infrastruktur, Weltraum |

Unabhängig | Qualifizierte Vertrauensdienste, TLD-Registries, DNS-Dienste | |

Ab mittlere Unternehmen | Öffentliche TK-Netze und TK-Dienste | |

Unabhängig | Betreiber kritischer Anlagen (KRITIS-Betreiber) | |

Wichtig § 28 (2) | Mittlere Unternehmen aus Anlage 1 | Energie, Transport/Verkehr, Finanzenwesen, Gesundheit, Wasser, Digitale Infrastruktur, Weltraum |

Großunternehmen Mittlere Unternehmen aus Anlage 2 | Post/Kurier, Abfallbewirtschaftung, Chemie, Lebensmittel, Verarbeitendes Gewerbe, Digitale Dienste, Forschung | |

Unabhängig | Vertrauensdienste | |

Unabhängig | Öffentliche TK-Netze und TK-Dienste |

NIS2UmsuCG – gewusst was: Zentrale Pflichten und Anforderungen

Die von Unternehmen umzusetzenden Maßnahmen sollen auf einem nicht nur auf kurzfristige Gefahrenabwehr ausgerichteten Ansatz beruhen, europäische und internationale Normen berücksichtigen und dem aktuellen Stand der Technik entsprechen.

Betroffene Einrichtungen müssen unter anderem

- sich selbst identifizieren und beim BSI registrieren. Die Registrierung soll innerhalb von drei Monaten nach der Identifikation erfolgen.

- regelmäßig eine umfassende Risikobewertung erstellen, um potenzielle Angriffe und Informationssicherheitsrisiken zu identifizieren und zu bewerten.

- wirksame Prozesse zur Erkennung, Meldung und Bewältigung von Sicherheitsvorfällen etablieren.

- zeitkritische Melde- und Berichtspflichten gegenüber dem BSI einhalten (z. B. Pflicht zur Meldung sicherheitsrelevanter Vorfälle binnen 24 Stunden, Folgemeldungen spätestens nach 72 Stunden und Abschlussbericht mit Einordnung des Vorfalls nach einem Monat). Das BSI ist befugt, zuständige Aufsichtsbehörden des Bundes unverzüglich über eingegangene Meldungen zu informieren.

- Maßnahmen zur Betriebsfortführung im Krisenfall (unter anderem Backup- und Wiederherstellungsmanagement) implementieren.

Wussten Sie, dass ...... wir bei TA Triumph-Adler unsere moderne Hardware unter anderem mit einem automatischen Zertifizierungsmanagement ausstatten? So werden Geräte-Zertifikate automatisch auf Gültigkeit geprüft und vor Ablauf aktualisiert, um Ausfallsicherheit zu gewährleisten. |

- grundlegende Cyberhygiene und -resilienz bei Einkauf, Entwicklung und Wartung von IT-Systemen (inklusive Schwachstellenmanagement und Update-Policy) garantieren.

Wussten Sie, dass ...... unsere Cloud-Speicher-Lösungen wie TACIM, TACPS oder yuuvis® RAD as a Service nach ISO 27001 zertifiziert sind? Und mit TA Cockpit® fürs Echtzeit-Monitoring im Druckerflottenmanagement bleiben Ihre Systeme immer auf dem aktuellen Stand – inklusive automatischer Updates. |

- verstärkte Sicherheitsanforderungen auch in der Lieferkette beachten (inklusive unmittelbarer Dienstleister).

- eine regelmäßige Wirksamkeitsprüfung des Risikomanagements vornehmen lassen (für die Betreiber kritischer Anlagen ist eine Überprüfung durch das BSI alle drei Jahre verpflichtend vorgesehen).

- umfassende Dokumentationspflichten erfüllen.

- die Mitarbeiterinnen und Mitarbeiter einbeziehen: durch Schulungen und allgemeine Sensibilisierung für das Thema IT-Sicherheit.

- wo möglich und sinnvoll kryptografische Verfahren und abgesicherte Kommunikationsmittel einsetzen.

Gut zu wissen:Um Daten auch auf Ausgabegeräten manipulationssicher zu speichern, verfügen viele unserer MFPs über einen Trusted-Platform-Module-Sicherheitschip, der Hardware und Daten durch integrierte kryptografische Schlüssel sichert. Für dauerhaft oder temporär gespeicherte Daten kommt zudem eine HDD/SSD-Verschlüsslung (AES) gemäß ISO 15408 zum Einsatz. |

- aktuelle Zugriffskontroll- und Berechtigungskonzepte (z. B. Multi-Faktor-Authentifizierung) für die ITK-Systemverwaltung nutzen.

Wussten Sie schon?Der Ausdruck von Dokumenten und der Zugriff auf Daten über unsere MFPs funktionieren erst nach einer Anmeldung mit Passwort, PIN oder IC-Karte. Das gilt dank unserer Monitoring-Software aQrate und der Funktion Print2Follow auch für Druckjobs, die an MFPs an anderen Standorten geschickt werden. Dokumente bleiben so lange in der Warteschlange, bis die Authentifizierung erfolgt. Sogar das Display am MFP lässt sich zeitweilig sperren oder beschränken, um zu verhindern, dass Unbefugte Informationen auslesen könnten. |

Im Ergebnis wird somit ein vollumfängliches Informations-Sicherheits-Management-System (ISMS) verpflichtend.

Für viele Unternehmen könnte in diesem Zusammenhang auch die Überlegung relevant werden, eine Zertifizierung nach ISO 27001 vornehmen zu lassen. Zwar ist diese nach dem neuen Gesetz nicht verpflichtend, bietet sich aber häufig an, da sich die Anforderungen im Zertifizierungsprozess mit denen der NIS-2-Richtlinie breit überschneiden.

Für Interessierte haben wir hier weitere Informationen zum Thema ISO 27001 zusammengestellt.

Übrigens: Auch wir von TA Triumph-Adler sind bereits mit zahlreichen unserer Standorte ISO-27001-zertifiziert!

NIS-2: kein „zahnloser Tiger“ mehr

- Das NIS2UmsuCG sieht im Vergleich zur bisherigen Praxis erheblich härtere Bußgelder bei Verstößen vor. So sollen künftig bis zu 10 Millionen Euro bzw. 2 Prozent des weltweiten Jahresumsatzes als Strafe fällig werden können.

- Geschäftsführerinnen und Geschäftsführer sowie Vorstände sind persönlich mitverantwortlich für die Erfüllung aller Anforderungen. Bei Versäumnissen drohen nun auch individuelle Sanktionen, einschließlich eines möglichen Verbots zur Ausübung der Geschäftsführertätigkeit.

NIS2UmsuCG – gewusst wie: Erste Schritte für Unternehmen

- Prüfen Sie sorgfältig, ob Ihr Unternehmen unter den Anwendungsbereich fällt und, falls ja, in welche der Hauptkategorien („besonders wichtig“ oder „wichtig“) Sie voraussichtlich fallen werden.

- Informationssicherheit betrifft alle im Unternehmen – nicht nur Geschäftsführung und IT-Abteilung. Sprechen Sie mit Ihren Mitarbeiterinnen und Mitarbeitern und holen Sie die Belegschaft von Anfang an ins Boot, indem Sie auch auf Fragen und Bedenken eingehen und sie ernst nehmen.

- Informieren Sie Ihre Geschäftspartner und Zulieferer rechtzeitig über die bevorstehende NIS-2-Einstufung – insbesondere falls diese dadurch ebenfalls von Regulierungsmaßnahmen betroffen sein könnten.

- Planen Sie ausreichende Ressourcen für die Implementierung eines ISMS oder zumindest erster Maßnahmen dazu ein. Rechnen Sie mit 6 bis 18 Monaten als realistischem Zeitraum.

- Beginnen Sie am besten ad hoc mit der Umsetzung bekannter Basisanforderungen. Die Anforderungen der ISO 27001 können dabei als Orientierungshilfe dienen.

- Informieren Sie sich regelmäßig über den Stand im Gesetzgebungsprozess.

- Holen Sie sich Unterstützung durch einen erfahrenen Partner – zum Beispiel TA Triumph-Adler. Als Experten für Bürokommunikation (Hardware und Software) und Anbieter von Managed-Services-Leistungen sind wir an Ihrer Seite auf dem Weg zu mehr IT-Sicherheit für Ihr Unternehmen.

Das könnte Sie auch interessieren:

Weil nichts wichtiger ist als Informationssicherheit

Alle digitalen Strukturen sind potenziell bedroht durch Cyberangriffe. Wie sich dagegen schützen? Am besten mit einem Informationssicherheits-Managementsystem (ISMS) nach ISO 27001.Alle digitalen Strukturen sind potenziell bedroht durch Cyberangriffe. Wie sich dagegen schützen? Am besten mit einem Informationssicherheits-Managementsystem (ISMS) nach ISO 27001.

ISO 27001: Zertifizierte Informationssicherheit

Was bedeutet eigentlich ISO 27001 und wer braucht sie? TA Triumph-Adler klärt auf: Welche Vorteile bringt eine Zertifizierung und was müssen Unternehmen beachten?

Schwachstelle MFP: mehr IT-Sicherheit für Ihr Unternehmen

Multifunktionsprinter sind nicht nur Bürodrucker, sondern kritische Komponenten der IT-Sicherheit. Hacker wissen das. Unser Beitrag nennt die 7 wichtigsten Sicherheitsbausteine, die Betriebe und Behörden vor Datenverlusten und Cyberangriffen schützen.